TechTarget me hizo el favor de publicar mi artículo que trata el tema de cómo tener seguridad gratuita (o a muy bajo costo) en una PyME.

http://searchdatacenter.techtarget.com/es/opinion/Siete-medidas-gratuitas-de-seguridad-para-la-pequena-empresa

sábado, 14 de diciembre de 2013

lunes, 2 de diciembre de 2013

martes, 12 de noviembre de 2013

El eslabón más débil rompe la cadena de seguridad

Te comparto mi artículo que publicó ComputerWorld México. Trata sobre los eslabones más débiles en la seguridad.

Muchos dicen que no puede haber eslabones débiles porque colapsan toda la cadena.

Yo digo que siempre habrá eslabones débiles y que hay que estar preparados para vivir con ellos.

http://www.computerworldmexico.mx/Articulos/30775.htm

Muchos dicen que no puede haber eslabones débiles porque colapsan toda la cadena.

Yo digo que siempre habrá eslabones débiles y que hay que estar preparados para vivir con ellos.

http://www.computerworldmexico.mx/Articulos/30775.htm

miércoles, 6 de noviembre de 2013

Seguridad informática para la seguridad física

TechTarget publicó un artículo mío llamado "Seguridad informática para la seguridad física". Se los recomiendo.

http://searchdatacenter.techtarget.com/es/opinion/Seguridad-informatica-para-la-seguridad-fisica

http://searchdatacenter.techtarget.com/es/opinion/Seguridad-informatica-para-la-seguridad-fisica

domingo, 3 de noviembre de 2013

Espionaje

Desde hace meses estamos escuchando noticias del

espionaje que hacen principalmente agencias de Estados Unidos (EUA). Lo dirigen

contra gobiernos e individuos extranjeros. Aunque también incluye a ciudadanos

de ese mismo país.

Edward Snowden es quien está filtrando la información de los

esfuerzos de espionaje norteamericano y al parecer lo seguirá haciendo. Es

importante mencionar que varias de sus afirmaciones fueron rechazadas por el

gobierno de los EUA.

A pesar de las negaciones de aquel país, la sospecha de

espionaje fue sembrada y es frecuente escuchar inconformidades de gobiernos,

entre ellos el de México. También hay voces de ciudadanos norteamericanos que

están alarmados por esta situación. Desean que cese este espionaje o al menos

que se revise y regule.

¿Cómo debe actuar una organización mexicana ante este

espionaje? En mi opinión, es importante asumir que estas prácticas están

ejecutándose. Por lo tanto es necesario cambiar nuestro modelo de amenaza e

incluir a este tipo de actores amenazantes.

A continuación pongo sobre la mesa

una serie de posibles medidas a implementar en una organización

en caso de que no estén actualmente en marcha. O en dado caso fortalecerlas.

Almacenamiento en la nube. Es

importante saber que los datos enviados a la nube están fuera de nuestro

control. Existen diversos servicios en línea que prometen almacenamiento

gratuito. O al menos a un bajo costo si se tratan de volúmenes muy altos de

información y que probablemente sean servicios orientados a empresas. Es cómodo

enviar archivos a esa nube para respaldar. O bien para tener un dato “en todo

momento” usando un teléfono inteligente o un navegador con Internet.

Sin

embargo el dueño de la nube tiene el control de esos datos y los puede acceder

en todo momento. Hay algunos proveedores de nube que dicen proteger la

privacidad de nuestros datos.

Pero si se enfrentan a una requisición legal,

deberán entregarlos a la autoridad de su país. Inclusive hay información que

sugiere que el espionaje sucede al momento de que los datos viajan entre los

centros de cómputo de grandes compañías de Internet.

Esto debido a que en un

esfuerzo por tener alta disponibilidad de los datos, estas empresas los envían

a otras ciudades o países. Y es ahí donde algunas agencias gubernamentales

interceptan la información en tránsito.

Solución a la inseguridad del almacenamiento en la nube.

Es importante que la solución de almacenamiento en la nube que seleccionemos

tenga PIE. Significa Pre Internet

Encryption. Es un concepto que significa que los datos se cifran y protegen

antes de ser enviados a la nube. El

control de los datos lo tiene uno, no los dueños de la nube.

Correo

gratuito en la nube. Todos usamos servicios de correo

electrónico en la nube. Es conveniente y sin costo. Podemos tener acceso a él

en una computadora con Internet o desde nuestros teléfonos inteligentes. Sin

embargo es importante mencionar que el envío de correo tiene protecciones

limitadas.

Cuando uno envía correos usando un navegador se habilita el

protocolo llamado SSL. Éste protege al email en tránsito entre nuestro equipo y

el proveedor del correo gratuito. Una vez que este correo llega a Google o

Hotmail, si el correo sale de ahí, irá desprotegido.

Los protocolos para enviar

y recibir correos no tienen seguridad por sí sola. Nacieron sin protección. Es

necesario agregarle seguridad.

Solución a

la inseguridad del correo gratuito en la nube. La

recomendación es usar el correo en la nube para cuestiones triviales. No

utilizarlo para transmitir datos importantes. Pero hay ocasiones en que es

conveniente usarlo en casos donde hay datos críticos en juego.

Pues bien, se

puede usar cifrando y protegiendo el mensaje. Productos como OpenPGP dan esta

protección gratuitamente. WinZip, el programa para reducir el tamaño de

archivos, también tiene la funcionalidad de cifrar los datos que son

compactados.

Y claro, existen una diversidad de productos comerciales y

empresariales que apoyan en esta labor de proteger correos electrónicos.

Navegación

en páginas de Internet. Cuando uno navega por páginas de

Internet no es de forma anónima. Si navegamos desde casa, el proveedor de

nuestro Internet sabe a dónde vamos. Si navegamos desde la empresa, nuestros

administradores de sistemas y el proveedor de Internet de la empresa saben las

páginas que visitamos.

Basta hacer unos clicks

por aquí y por allá para saber quién visitó que página y el día y hora que lo

hizo. Se pueden hacer estadísticas. Obtener tendencias por individuo, empresa o

país. La privacidad en la navegación es inexistente.

Solución a

la falta de privacidad al navegar Internet. Existe un

producto llamado Tor. Es gratuito. Lo instalamos y navegamos de forma anónima. Existirán

algunas ocasiones en que justificadamente necesitemos visitar una página de

manera oculta. Tor puede ser una solución.

Uso de

redes sociales. Los datos, videos, fotos y comentarios que ponen los

usuarios y empresas en redes sociales no son privados. Algunos de estos

servicios ofrecen en sus configuraciones opciones para “mantener la

privacidad”.

Efectivamente existe privacidad contra usuarios de la red social que

no son nuestros amigos y los que ni siquiera pertenecen a dicha red social.

Pero no hay nada oculto para el dueño y los que administran a esa red social.

Tomemos a Facebook como ejemplo. Los que administran este servicio tienen

acceso total a lo que ahí colgamos.

Las fotos que tenemos. Los amigos a quien

contactamos. Lo que chateamos con nuestras amistades. De hecho este tipo de

empresas usan motores automáticos dentro de la red social para “entendernos” y

dirigirnos publicidad. Supongamos

que pongo un comentario de “Estoy leyendo el libro de El Evangelio Según

Jesucristo de José Saramago y me encanta”. Facebook sabrá que me interesan los

libros y en especial de este autor. Me mostrará publicidad de librerías en México

que le pagan para ponérmela. Me sugerirá otros libros de este autor.

Si un

amigo mío le da “like” a mi

comentario, probablemente también a él le llegará una publicidad similar. Es

como generan dinero estas empresas. No hay nada gratuito. En fin, estas

empresas están ubicadas obviamente en un país. El gobierno de ese país puede

tener peticiones legales para acceder a los datos de un usuario. Y los van a

entregar.

O bien, un gobierno puede intervenir la comunicación de esa empresa (como

ya dijimos) al momento de respaldar datos entre centros de cómputo que están ubicados

en diferentes regiones geográficas. Y de esta manera interceptan todo de todos.

Solución a

la falta de privacidad en redes sociales. No existe

una solución real. La naturaleza de las redes sociales es compartir

comentarios, videos y fotos. Una solución es pensar dos veces lo que vamos a subir

a estas redes. No usarlas para cuestiones empresariales sensibles.

Y

simplemente tener en cuenta que lo que ahí ponemos realmente no es privado. Por otro lado, dejar de pensar que

únicamente uno y sus amigos pueden ver esa información.

Conclusión.

Llego a escuchar que “El que nada teme, nada tiene que esconder”.

Inmediatamente les pido a estas personas que suban en un sitio público de

Internet todos los archivos que tiene su empresa. Todos.

Para que cualquiera en

el mundo los lea. Se quedan pensando y les parece inadecuado. Entonces la

cuestión es que el que nada teme, nada tiene que esconder de quien confía (en

todo caso).

El tema no es una macabra práctica de esconder datos, sino ejercer

el derecho que tenemos a la privacidad de nuestra información.

viernes, 13 de septiembre de 2013

Estoy harto de las buenas prácticas

ComputerWorld México me hizo el favor de publicar mi artículo.

En él abordo el tema de la utilización de las "buenas prácticas" a diestra y siniestra. Espero te agrade.

http://www.computerworldmexico.mx/Articulos/30126.htm

En él abordo el tema de la utilización de las "buenas prácticas" a diestra y siniestra. Espero te agrade.

http://www.computerworldmexico.mx/Articulos/30126.htm

martes, 13 de agosto de 2013

¿Cómo saber si tu sitio web es seguro?

TechTarget me hizo el favor de publicar un artículo respecto a la seguridad de los sitios protegidos con llaves públicas de 1,024 bits.

http://searchdatacenter.techtarget.com/es/opinion/Como-saber-si-su-sitio-web-es-seguro

http://searchdatacenter.techtarget.com/es/opinion/Como-saber-si-su-sitio-web-es-seguro

lunes, 29 de julio de 2013

viernes, 26 de julio de 2013

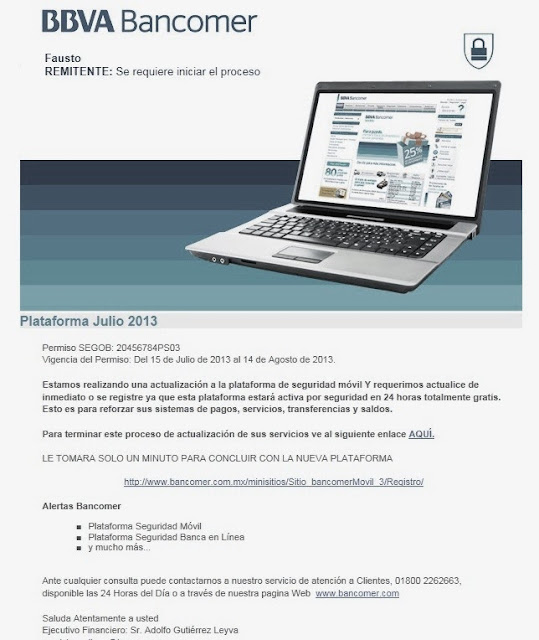

Cómo detecté que era un phishing (correo engaña-bobos)

Me llegó un phishing. El asunto del correo es “Su cuenta está

inactiva”. Un claro engaño para que les regale mis claves de acceso a mi banca

en línea. Esta vez no tuvieron suerte.

¿De qué plataforma habla? ¿Eh? ¿Plataforma de seguridad

móvil? ¿Que actualice porque sólo estará activa 24 horas? ¿Gratis? ¿Te hace

sentido eso? Pues la verdad para mí no tiene coherencia todo el párrafo.

¿Cómo detecté que era un phishing? Estas son las claves:

1.- El mensaje del correo en sí no dice nada. Es ambiguo. Y

no tiene sentido. El mensaje dice:

Permiso SEGOB: 20456784PS03

Vigencia del Permiso: Del 15 de Julio de 2013 al 14 de

Agosto de 2013.

Estamos realizando una actualización a la plataforma

de seguridad móvil Y requerimos actualice de inmediato o se registre ya que

esta plataforma estará activa por seguridad en 24 horas totalmente gratis. Esto

es para reforzar sus sistemas de pagos, servicios, transferencias y saldos.

Para terminar este proceso de actualización de sus

servicios ve al siguiente enlace AQUÍ.

LE TOMARA SOLO

UN MINUTO PARA CONCLUIR CON LA NUEVA PLATAFORMA

http://www.bancomer.com.mx/minisitios/Sitio_bancomerMovil_3/Registro/

Eso sí, les concedo que lo escribieron sin faltas de

ortografía. Otros que me llegan ni un corrector le pasan los muy analfabetas.

2.- Las ligas. Lo significan todo. Si te fijas, las ligas

dicen que te mandan a Bancomer. Pero tengo un truco bajo la manga. Le pasé el

ratón a las ligas (sin entrar al sitio). Las ligas te mandan a http://201.116.211.85. ¿Ese es un sitio de

Bancomer? ¿En serio? ¿No debería decir algo así como http://bancomer.com/blablablá? Pues claro

que se trata de un engaña-bobos que levantó su servidor que nada tiene que ver

con un banco. Aguas con las ligas que te mandan dentro de un correo, no todas

llevan a donde dicen. Por cierto, otro truco para ver a dónde te llevan las ligas

es leer el correo en texto plano (plain

text).

3.- ¡Un momento, el correo tiene mi nombre! Carajo, eso sí me

puso a pensar. ¿Cómo supieron mi nombre? Me angustié. Pero qué wey soy. Claro.

Me están enviando su correo engañoso a mi cuenta de fausto.cepeda @ gmail.com.

Estos señores hicieron un script para extraer el nombre de mi cuenta de correo

(fausto.cepeda) e insertarlo en el mensaje. Nada difícil. Pero sí ingenioso,

no? Hasta pudieron enviarme el correo con nombre y apellido; pero supongo que su

script no es tan complejo.

4.- Las imágenes se ven muy profesionales. Ok. Eso te lo

concedo. El correo si lo ves superficialmente, se ve cool. Como uno verdadero.

Pues bien, la lección es que no todo lo bonito por fuera es hermoso por dentro

cuando ves los detalles.

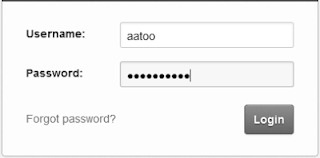

Conclusión: lo que

estas personas quieren es que tú te metas a su sitio falso e ingreses tus

contraseñas como si estuvieras entrando en tu banca en línea. Y luego ellos las

usan para entrar a tu cuenta e intentar hacer destrozos en tus finanzas. Ya

sabes, ante la duda, mejor llamar a tu banco o acudir a una sucursal. Te puede

salvar de un buen susto. Muchos sitios bancarios tienen información más amplia que la que aquí te digo, ve y consúltala.

jueves, 18 de julio de 2013

Ante el posible espionaje gubernamental, ¿qué hacer con tu privacidad?

ComputerWorld México me hizo el favor de publicar un artículo llamado "Ante el posible espionaje gubernamental, ¿qué hacer con tu privacidad?"

http://www.computerworldmexico.mx/Articulos/29617.htm

http://www.computerworldmexico.mx/Articulos/29617.htm

martes, 9 de julio de 2013

¿Qué hay detrás de las historias de espionaje?

TechTarget me hizo el favor de publicar un artículo sobre el espionaje de la NSA denunciado por Edward Snowden. Espero les guste:

http://searchdatacenter.techtarget.com/es/opinion/Que-hay-detras-de-las-historias-de-espionaje

http://searchdatacenter.techtarget.com/es/opinion/Que-hay-detras-de-las-historias-de-espionaje

Alcanzar seguridad

Me pareció interesante estos enunciados del Dr Malik F. Saleh:

http://www.google.com/url?sa=t&rct=j&q=maturity%20informatin%20security&source=web&cd=3&cad=rja&ved=0CEIQFjAC&url=http%3A%2F%2Fwww.researchgate.net%2Fpublication%2F216462795_Information_Security_Maturity_Model%2Ffile%2F9c960519f190ccd7b3.pdf&ei=izncUe-kEo__qQHzpIHgCg&usg=AFQjCNE2H29SrOj5M1V774g5PAO4KFAlBg&bvm=bv.48705608,d.aWM

"The traditional information security objectives are confidentiality, integrity, and availability. Achieving these three objectives does not mean achieving security. Security is achieved by the prevention of attacks against information systems and from achieving the organization’s mission despite attacks and accidents".El documento completo:

http://www.google.com/url?sa=t&rct=j&q=maturity%20informatin%20security&source=web&cd=3&cad=rja&ved=0CEIQFjAC&url=http%3A%2F%2Fwww.researchgate.net%2Fpublication%2F216462795_Information_Security_Maturity_Model%2Ffile%2F9c960519f190ccd7b3.pdf&ei=izncUe-kEo__qQHzpIHgCg&usg=AFQjCNE2H29SrOj5M1V774g5PAO4KFAlBg&bvm=bv.48705608,d.aWM

lunes, 8 de julio de 2013

Los metadatos no importan

Los metadatos sí importan, contrariamente a

lo que dice el título de este artículo. Un metadato es todo aquél dato que

detalla una acción. Un ejemplo puede ser de utilidad. Navegar en Internet: si

saben lo que estuviste haciendo dentro de la página ese es el dato; si sólo

saben que entraste a un sitio ese es un metadato.

Y resulta que un metadato es mucho, basta

conectar puntos, correlacionar información y usar un poco de intuición. A

continuación algunos ejemplos de metadatos de tu navegación por Internet:

- Entraste a varios sitios de divorcio. Significa que estás buscando divorciarte o estás considerándolo.

- Googleaste páginas de VIH e ingresaste a un par. Entonces sospechas que tienes VIH por alguna razón. Si tienes una pareja estable será interesante saber por qué crees tener VIH.

- Buscaste portales de “crédito familiar”. Estás necesitado de dinero y buscas opciones para salir a flote.

- Pusiste en tu navegador “www.parejaDF.com”. Auto-explicativo, no?

- Entraste a “www.comosuicidarse.org”. Sin comentarios.

Tú entras a un sitio y sin saber qué hiciste

dentro de él ya podemos inferir varias cosas. Imagina lo que lograríamos conocer

si no sólo sabemos cada sitio

individual al que entraste, sino todo tu historial de navegación de hace un par

de años atrás. Es suficiente para armar un perfil de una persona.

Cuando te digan que los metadatos no

importan, contesta que los metadatos son datos. Más información de metadatos aquí.

lunes, 17 de junio de 2013

Cómo Generar una Contraseña Segura

Cada

día usamos diferentes contraseñas ya sea para acceder a nuestro equipo de

cómputo, entrar al correo corporativo o efectuar transacciones de banca en

línea. Entendemos que debemos usar passwords seguros pero no sabemos con

exactitud cómo generar uno que sea robusto.

Actualmente es importante contar con contraseñas seguras sobre todo ante la técnica de los atacantes que es introducirse directamente a los sistemas de una empresa que provee un servicio (como le pasó a Yahoo, LinkedIn, etc.) y de ahí extraer miles o millones de contraseñas de usuarios que si bien están protegidas, es posible hacerles un ataque de fuerza bruta.

Actualmente es importante contar con contraseñas seguras sobre todo ante la técnica de los atacantes que es introducirse directamente a los sistemas de una empresa que provee un servicio (como le pasó a Yahoo, LinkedIn, etc.) y de ahí extraer miles o millones de contraseñas de usuarios que si bien están protegidas, es posible hacerles un ataque de fuerza bruta.

Dicho

ataque se basa en el hecho de adivinar contraseñas una y otra vez hasta

encontrar la del usuario. Hagamos uso de una analogía. Imaginemos que tenemos

una cerradura pero no contamos con la llave adecuada e intentamos abrirla

usando una caja con millones de posibles llaves. De ahí su nombre de ataque de

“fuerza bruta” porque no aplicaremos una técnica avanzada para abrir

cerraduras, simplemente haremos miles de millones de pruebas hasta hallar la

llave que abre esa cerradura.

En

el mundo informático, obviamente el atacante no va a ejecutar esta labor de probar

contraseñas a mano, sino que pondrá a un sistema (con hardware especializado) a

efectuar esta actividad de manera automática y a una velocidad impresionante.

Actualmente se pueden hacer pruebas a un ritmo

de 350 mil millones de posibles

contraseñas por segundo para intentar encontrar la correcta, lo cual indica que

la probabilidad de que un atacante logre descubrir en poco tiempo que nuestro

password es “4rbol” o “mentebrillante123” es alta.

Luego

entonces lo que debemos hacer es crear contraseñas robustas con el fin de que

si es robada, el atacante invierta tanto tiempo en descubrirla que o se rinde,

o efectivamente la descubre en unos años, pero para entonces es probable que ya

la hayamos cambiado.

¿Qué

características debe tener y cómo podemos generar una contraseña segura?

La

primera cuestión a abordar es respecto a la longitud de la contraseña. La

sugerencia es usar 16 caracteres. No es un dato que haya obtenido como por arte

de magia, sino que lo calculé utilizando una metodología

la cual se alimenta de ciertos parámetros como por ejemplo el poder de cómputo

actual o bien, la cantidad de computadoras que un atacante tendría a su

disposición.

Por otro lado, es importante

mencionar que nuestra contraseña debe estar formada por letras minúsculas y

mayúsculas, así como por números y caracteres especiales. Esto dificulta el

ataque para tratar de encontrar el password.

Ahora

bien, una vez sabiendo algunas de las características básicas de una

contraseña, es importante establecer la técnica que permita armar passwords

fáciles de recordar pero que a la vez los haga complejos. Esta técnica se llama

“Haystack” y nos dice que

podemos usar como base unos 6 u 8 caracteres y el resto lo llenamos con “paja”.

Elaboremos

un ejemplo. Armemos la base de nuestra contraseña. Tomemos la palabra

“Calendarios” y modifiquémosla para empezar a usar números, mayúsculas y

minúsculas así como caracteres especiales. Por ejemplo “##K4lendari05” o bien

“C4lend4rio$”.

Hasta

el momento nuestra contraseña base es fácil de recordar ya que tiene una

mayúscula, minúsculas, números y caracteres especiales. Si deseamos hacerla un

poco más compleja, podríamos agregarle otra mayúscula a nuestra primer opción:

“##K4leNdari05”. Notemos que hemos cambiado la letra “A” por el número “4”, la

letra “o” por el número “0” y la letra “S” por el número “5” y hemos iniciado

la elaboración del password con dos caracteres especiales “##”.

Ahora

le agregamos cuanta “paja” queramos. Por ejemplo puede ser la repetición de las

siguientes secuencias (que aquí presento separadas por coma) fáciles de ubicar

en un teclado en español: -+, ¡”,Lñ, %&.

Usando

nuestra última opción de contraseña base “##K4leNdari05” enlisto cuatro

opciones para crear nuestro password final ya agregándole paja:

·

##K4leNdari05-+-+-+-+-+

·

##K4leNdari05!”!”!”!”!”

·

##K4leNdari05LñLñLñLñLñ

·

##K4leNdari05%&%&%&%&%&

Si

observamos bien, nos daremos cuenta que la paja agregada es muy fácil de

recordar, en este caso son dos caracteres que se repiten 5 veces y con esto le

agregamos 10 caracteres a nuestra contraseña base, para dar un gran total de 23

caracteres (que es más que los 16 caracteres sugeridos al inicio del artículo).

Una contraseña muy robusta y fácil de recordar.

Por sí sola, la contraseña base

##K4leNdari05 no es muy segura, pero al agregarle la paja la volvemos tan robusta

que un atacante avanzado tardaría más de un siglo en descubrirla (pueden probar

sus contraseñas que tengan paja en este sitio). El secreto está en esa paja

que disminuye y limita por mucho el poder de cómputo y las técnicas usadas por

los atacantes para romper contraseñas.

Obviamente

la paja se puede construir con tres caracteres que se repitan 4, 5 ó 6 veces y

otras variantes más que se les ocurran. Ahora ya lo saben, piensen en una

contraseña base como ..4ut0, //H1el0, ##PluM4, &L4pic3r0 o la que gusten y

agréguenle paja.

A partir de ahora su contraseña será tan segura como una roca.

viernes, 14 de junio de 2013

Actualización de Tu Banca en Línea

Me llegó un correo aparentemente de mi banco. Después de

poner una serie de excusas, me piden entrar a una liga para que no me den de

baja del servicio de banca en línea. Claramente es otro intento de phishing

para que el usuario acceda a un sitio malicioso.

Hay que tener cuidado a dónde entra uno hoy en día y la

recomendación es no hacer click en ligas que lleguen en correos sino uno mismo

entrar al servicio de banca en línea o hablar al banco para pedir indicaciones (entre otras medidas).

La liga a donde pide entrar este correo falso es http://acroindia.org/infra/red.php

que como ven NO pertenece a una institución bancaria de ningún tipo.

Es de llamar la atención la cantidad de faltas de ortografía

que contiene el mensaje. Solicito de favor a los creadores de esta estafa que

no sean flojos y que pasen sus textos por un corrector ortográfico al menos.

Hasta para hacer fraudes hay que saber hacerlos. Carajo.

Este es el extracto de partes del correo que me llegó (con

todo y faltas de ortografía):

Durante nuestro mantenimiento regular

y procesos de verificación, hemos detectado un error en la información que

tenemos registrada de su cuenta.

Esto se debe a los siguientes

factores:

1.- En su ultimo acceso en linea no termino la sesion adecuadamente y su

cuenta esta en RIESGO antes posibles intruciones.

2.- Actualizacion del sistema para verificacion.

3.-Actualizaciones y avances en la seguridad de la banca en linea PARA

EVITAR BLOQUEOS en beneficio de nuestros clientes.

4.-Ayudenos resposdiendo las debidas actualizaciones solo le tomara 2

minutos y podra evitar inconvenientes y mejorar la seguridad de sus productos.

5.- Acceso a su cuenta a traves de Banca en Linea que han sido realizados

desde diferentes direcciones IP.

Esto seguramente se debe a que la

dirección IP de su PC es dinámica y varia constantemente,lo cual es normal

debido a su operador de internet y sus protocolos ISP. para acceder a su

cuenta.

Para Verificar la Actividad de la

misma y omitir el proceso de baja, debe ingresar a su cuenta a través de Banca

en Línea haciendo click en el siguiente enlace.

lunes, 10 de junio de 2013

Fórmulas para Fracasar en Seguridad Informática

ComputerWorld México me ha hecho el favor de publicar un artículo llamado "Fórmulas para fracasar en seguridad informática" que te invito a leer:

http://www.computerworldmexico.mx/Articulos/29280.htm

http://www.computerworldmexico.mx/Articulos/29280.htm

miércoles, 5 de junio de 2013

Big Data y la Seguridad de la Información

Les comparto este artículo que TechTarget me hizo el favor de publicar.

jueves, 30 de mayo de 2013

viernes, 10 de mayo de 2013

"Mis Datos No son Importantes"

En más de una ocasión he escuchado la siguiente afirmación: “En

mi computadora no guardo nada de valor”. La anterior aseveración me la comentó

una conocida después de haberle explicado los riesgos de contar con hábitos de

navegación en Internet poco seguros o bien el hecho de tener poca o nula

protección para los datos que residen en su equipo de cómputo.

Inmediatamente después de que supuestamente me había

desarmado con su respuesta desinteresada respecto a no tener nada de valor en

su sistema, le pregunto que si entonces me podía prestar un par de horas su

computadora para que pudiera husmear en ella y sacar información que me

interesara. También le digo que si resulta ser algo curioso, chistoso o precoz,

me deje publicarlo en Internet.

Inmediatamente después de que supuestamente me había

desarmado con su respuesta desinteresada respecto a no tener nada de valor en

su sistema, le pregunto que si entonces me podía prestar un par de horas su

computadora para que pudiera husmear en ella y sacar información que me

interesara. También le digo que si resulta ser algo curioso, chistoso o precoz,

me deje publicarlo en Internet.

Esta persona me afirmó que en su computadora realmente no

consideraba que guardara información relevante que pudiera ser de utilidad a un

hacker. Por lo tanto no ve la necesidad de proteger de ninguna forma esos datos

porque no tienen valor, y asume que no tienen importancia para un atacante.

Inmediatamente después de que supuestamente me había

desarmado con su respuesta desinteresada respecto a no tener nada de valor en

su sistema, le pregunto que si entonces me podía prestar un par de horas su

computadora para que pudiera husmear en ella y sacar información que me

interesara. También le digo que si resulta ser algo curioso, chistoso o precoz,

me deje publicarlo en Internet.

Inmediatamente después de que supuestamente me había

desarmado con su respuesta desinteresada respecto a no tener nada de valor en

su sistema, le pregunto que si entonces me podía prestar un par de horas su

computadora para que pudiera husmear en ella y sacar información que me

interesara. También le digo que si resulta ser algo curioso, chistoso o precoz,

me deje publicarlo en Internet.

La respuesta inmediatamente es que no me dejaría husmear en

su equipo y menos aún me daría permiso de subir algún archivo a la red. Pongo

cara de curiosidad junto con asombro, y le pregunto que por qué me niega el

acceso a su equipo.

Primero empieza por decirme que tiene fotos familiares (y en

mis adentros pienso que podría tener hasta de otro “tipo”) y que eso no es de

mi incumbencia. Luego sigue pensando y recuerda que tiene un archivo en claro

(sin cifrar) donde enlista sus contraseñas que usa en línea, incluyendo

Facebook, su correo y demás servicios que hoy en día utilizamos.

De pronto sale rubor de sus mejillas. Me dice que tiene un

correo guardado que no quisiera que nadie leyera. Mi imaginación vuela, intuyo

que podría ser de su amante o amigo “muy cercano” que tiene contenido sólo para

adultos, o peor aún, que la puede meter en un buen lío con su pareja. Eso

definitivamente es algo que no debe de caer en ojos ajenos y es impensable que

se suba a un sitio de Internet.

Volviendo al archivo de contraseñas, rápidamente también se

acuerda que ahí guarda las de su banca en línea donde hace transferencias de

dinero entre sus propias cuentas y también envía dinero a otras personas. Por

cierto, también tiene las contraseñas de la banca en línea de su empresa ya que

a veces debe de hacer transferencias en fin de semana. Desconozco si su banco

utiliza un segundo factor de autenticación (token).

Luego recuerda que ha guardado en su equipo personal uno que

otro archivo del trabajo. De hecho tal vez no sean dos ni tres y estemos

hablando de un par de docenas. Ya saben, para trabajar en casa. Al menos uno de

ellos contiene alguna información sensible que preferiría no saliera de su

sistema y menos que un tipo lo pusiera en Internet para que fuera del dominio

público. Hasta ahora sólo se ha acentuado cada vez más la necesidad de negarme

el acceso a su información.

Luego recuerda que a veces se pone lenta la red de su casa. Y

se ha dado cuenta de que esto sucede minutos después de cuando ve pasar a su

vecinito adolescente que entra al domicilio de enfrente. Le digo que podría ser

que este chico entra a su red y navega con el Internet “prestado”. Y quién sabe

a qué sitios podría estar entrenado o que otras cosas podría estar haciendo (ante

un delito en Internet, las autoridades llegarían a tocar a la casa de mi

conocida). La dejo pensando. Me asegura que probablemente sea su imaginación

porque su vecinito es muy decente.

Finalmente, la observo por un par de segundos. Le digo que

hay criminales en línea que infectan con virus a equipos de cómputo de usuarios

en Internet. Puede ser para que desde ahí se manden mensajes no solicitados

(spam). O bien para participar en ataques contra servidores web en Internet.

También hay criminales que amasan una gran cantidad de equipos hakeados bajo su control y que posteriormente

rentan a otros grupos de dudosa reputación para diversos fines. Estos malhechores

lo último que desean es que el usuario se dé cuenta de que su equipo ya no le pertenece

y por esta razón el virus infecta silenciosamente.

Ha terminado mi labor. Le digo que tiene razón. Que no vale

la pena mover un dedo para proteger su equipo de cómputo. Me ganó. Me demostró

que sería una pérdida de tiempo. Me despido amablemente y sigo mi camino

esperando a la siguiente persona que me diga “En mi computadora no guardo nada

de valor”.

miércoles, 8 de mayo de 2013

Cómo Evitar que Comprometan tu Cuenta Corporativa de Twitter

Cada vez es más común leer de hackeos a cuentas corporativas de Twitter. Lo

anterior, aunque no pudiera representar un riesgo a la infraestructura interna

de una empresa, sí significa un episodio vergonzoso para la compañía ya que normalmente

el atacante escribe tweets embarazosos, publica fotos indecentes o ligas que

llevan a sitios maliciosos.

Es importante mencionar que el objetivo de una cuenta

corporativa de Twitter es aprovechar esta red social para estar en contacto con

los clientes de la empresa, enviar ofertas o información relevante que se desee

comunicar, así como notificar de nuevos productos y servicios o bien, contestar

inquietudes o quejas de los clientes.

Es importante mencionar que el objetivo de una cuenta

corporativa de Twitter es aprovechar esta red social para estar en contacto con

los clientes de la empresa, enviar ofertas o información relevante que se desee

comunicar, así como notificar de nuevos productos y servicios o bien, contestar

inquietudes o quejas de los clientes.

Por lo tanto, lo último que se desea es que un hacker

comprometa la cuenta de esta red social y envíe mensajes totalmente fuera

del interés de la organización.

A continuación ofrezco una serie de medidas que pueden

reducir el riesgo de que se comprometa una cuenta corporativa de Twitter:

Sistema seguro:

el equipo de cómputo desde donde se utilizará Twitter debe estar bien

protegido.

a).- No debe faltar un antivirus

actualizado, un sistema operativo constantemente parchado para evitar

vulnerabilidades y lo mismo con sus aplicaciones (Internet Explorer, FireFox, Office,

etc.). Tal vez no esté de más un endurecimiento del sistema (hay guías en línea).

b).- Por último, impedir el ingreso de

dispositivos tipo USB (para evitar virus) a estas computadoras y sólo instalar

software corporativo autorizado.

c).- Con el fin de resguardar la

integridad de estos sistemas, se debe de evitar leer correo desde ellos (de

preferencia desinstalar clientes de email como Outlook). El correo es cada vez

más un vector de ataque por los adjuntos maliciosos que se envían a través de

él o las ligas a sitios con malware que se incluyen en los mensajes.

d).- Por otro lado, es prudente no

instalar aplicaciones que históricamente han sido un dolor de cabeza por su

inseguridad (constantemente se descubren vulnerabilidades –incluyendo de día

cero- que hay que estar parchando frecuentemente) y que son: Java, Adobe Reader

y Adobe Flash. De hecho es una buena medida no instalar programas que no se

vayan a requerir para el envío de tweets.

e).- La navegación por sitios de Internet

es otra fuente de infecciones que pueden tomar el control del sistema, instalar

un par de keyloggers y robar la

contraseña de nuestro Twitter. Aunque es preferible impedir toda la navegación

a sitios de Internet, puede haber algunas razones válidas por las cuales se

debe entrar a páginas de la red, entonces se puede hacer una de dos cosas (por

ejemplo):

I.

Instalar

un navegador diferente al Internet Explorer (por ejemplo Chrome o FireFox) con

un add-on instalado tipo No-Script (evita la ejecución de Java y JavaScrit

entre otras varias funcionalidades de seguridad).

II.

Con

VMWare Player o VirtualBox instalar una máquina virtual de Linux y desde ahí

navegar. Mantener la máquina virtual actualizada es básico y mantenerla aislada

del sistema maestro.

f).- Podemos proteger un sistema al

limitar en extremo su conectividad al exterior (Internet), pero los atacantes

se las han ingeniado para hacer ataques indirectos. Comprometen a un sistema

cualquiera dentro de la empresa y posteriormente desde ahí atacan el equipo al

que realmente quieren llegar. Por lo tanto si decidiéramos que nuestro equipo

no tendrá ni Outlook, ni podrá navegar a donde quiera y tampoco se le podrán

meter USB, entonces el atacante podría utilizar el método indirecto aquí

descrito.

Lo que hará es comprometer a un sistema cualquiera dentro de

la empresa y de ahí atacar a nuestro equipo desde donde se envían tweets; lo

anterior es posible dada la relación de confianza que hay entre todas las PC y

servidores de una empresa. Para incrementar la seguridad del equipo usado para

enviar tweets, habrá que usar su firewall de Windows o las listas de control de

acceso de dispositivos de red para reducir esa confianza a ciertos servidores y

equipos cliente con los que verdaderamente se justifique una comunicación vía

red (la restricción puede ser por dirección IP y/o puertos). La segmentación en

las redes también puede ayudar, entre otras medidas.

Políticas para enviar tweets: de preferencia debe de haber una política que

establezca algunos parámetros y criterios para poder mandar mensajes de manera

segura. Se puede incluir:

·

Equipo

autorizado para enviar tweets. Establecer cuál va a ser la o las computadoras

desde donde está permitido enviar mensajes a Twitter. Lo anterior con el fin de

evitar usar otros equipos con medidas de seguridad poco robustas.

·

No

ingresar a páginas web que envíen nuestros seguidores. Es común que un follower de la cuenta corporativa nos

mande una liga para revisar su contenido. Se debe de evitar visitar dichos

sitios utilizando el mismo equipo desde donde se mandan tweets. De preferencia

visitarlos desde otra computadora diferente (o desde una máquina virtual

aislada).

·

Envío

de tweets. Especificar desde dónde se pueden enviar mensajes, por ejemplo desde

la página de Twitter o desde clientes como TweetDeck, HootSuite, etc. Sería

importante establecer cuáles clientes se consideran seguros, enlistarlos y sólo

desde ahí mandar información.

Contraseña robusta: para abrir una cuenta de Twitter, se pide una contraseña. Es de suma

importancia seleccionar un password robusto. Por ejemplo de al menos 15

caracteres, que incluya mayúsculas y minúsculas, números y claro, caracteres

especiales. Adivinar las contraseñas de cuentas de Twitter es muy común dada la

pobre selección de passwords que hacen los usuarios, por lo tanto es muy

importante que no sea “adivinable”. En algún momento, Twitter debe de ofrecer un segundo factor de autenticación, el cual

incrementará la seguridad de la autenticación. Y si bien nos va, tal vez

arregle otros problemas que depende de la compañía solucionar (aquí un ejemplo).

Ya que estamos hablando de contraseñas, es importante

mencionar que nunca se debe de proporcionar cuando haya peticiones “extrañas”.

Típico que te llega un correo que aparenta ser de Twitter pidiéndote que

ingreses a un sitio (que no es de Twitter pero que parecer serlo www.accountupdate.twitter.ru).

Contraseña única: el password de Twitter no debe de ser el mismo usado en otra cuenta. Es

común que un atacante llegue a hackear la contraseña por ejemplo de GMail, y

posteriormente pruebe a ver si esa misma contraseña sirve en otros lados (como

Twitter). Es frecuente que por la dificultad de recordar numerosos passwords,

los usuarios seleccionen la misma contraseña para diferentes cuentas (se puede

usar LastPass que es gratuito y se utiliza para administrar contraseñas de

manera segura; y hasta app para teléfonos tiene).

Redes inalámbricas: las redes WiFi comúnmente halladas en hoteles, cafés o restaurantes

suelen ser totalmente inseguras por lo que un atacante puede interceptar la

comunicación y comprometer la cuenta de Twitter. Se recomienda usar la red 3G

de los teléfonos o bien usar WiFi pero junto con una aplicación que cifre el

contenido enviado (implementando una Virtual

Private Network con productos como openVPN o ProXPN por ejemplo); y es importante

mencionar que en todos los casos (sobre todo cuando se esté fuera de la

Empresa), usar una VPN es siempre una buena idea. Para una seguridad extrema,

es preferible no usar redes inalámbricas para enviar mensajes de Twitter.

Apps de terceros: es común permitir a otras aplicaciones hacer uso de la cuenta de

Twitter para que ellas envíen mensajes sin necesidad de que dicha aplicación se

autentique constantemente. Por ejemplo aplicaciones como FourSquare, SoundHound

o varias apps de periódicos tienen la capacidad de enviar mensajes a Twitter en

nuestro nombre una vez que nosotros les hemos otorgado el permiso

correspondiente. Resulta ser que si la aplicación del tercero es comprometida o

se le da permiso a una aplicación maliciosa, entonces la cuenta de Twitter se

podría ver también comprometida al abusar del privilegio previamente otorgado.

Lo recomendable es no permitir que ninguna aplicación de un tercero se conecte

y envíe tweets a nuestro nombre (lo anterior se puede verificar ingresando a

Twitter en Configuración-> Cuenta-> Aplicaciones).

Página válida de Twitter: es importante que nosotros seamos los que tecleemos la

página www.twitter.com desde el navegador y verificar que inicia con “https”. Lo

primero evitará ir a sitios apócrifos, lo segundo establecerá un canal seguro

desde nuestro equipo al servidor de Twitter. Nunca ir a la página de Twitter

por medio de una liga que nos haya sido enviada por correo o que se haya

enlistado en un sitio web no confiable.

Cuenta de correo registrada: para abrir una cuenta, Twitter nos pide una cuenta de

correo. Lo ideal es que esa dirección de correo electrónico no pertenezca a una

persona (así evitamos que el hackeo de esa cuenta de correo derive en el

compromiso de la cuenta de Twitter). Es preferible usar un correo electrónico

corporativo creado específicamente para este propósito (tweet@corporativo.com)

y que dicha cuenta de correo sea sólo para administrar la cuenta de Twitter y

no para estar leyendo y enviando correos por doquier. Así protegeremos la

cuenta de Twitter.

Conlcusión.

Puedes adoptar todas las medidas anteriormente descritas o

sólo algunas. Depende del nivel de riesgo que estés dispuesto a aceptar. Y si todo

lo anterior falla, será necesario pedir ayuda

a Twitter ante una cuenta comprometida con el fin de que puedas recuperar el

control de la misma. Felices tweets te desea @FaustoCepeda.

martes, 16 de abril de 2013

Es mejor planear antes de recibir un ataque de DDoS

Les comparto el artículo que escribí para ComputerWorld México. Trata de lo que hay que planear (acciones a seguir) antes de ser víctima de una denegación de servicio.

http://www.computerworldmexico.mx/Articulos/28547.htm

http://www.computerworldmexico.mx/Articulos/28547.htm

viernes, 22 de marzo de 2013

Características de las malas auditorías de seguridad

Les comparto mi artículo que redacté para Computerworld México:

http://www.computerworldmexico.mx/Articulos/28243.htm

http://www.computerworldmexico.mx/Articulos/28243.htm

lunes, 25 de febrero de 2013

Cursos para Desarrollar Programas Seguros.

Me dijo un desarrollador: “Se quejan de

que no sabemos desarrollar un programa de manera segura pero a la hora de

querer encontrar un curso dónde poder aprenderlo, hay muy pocas opciones”.

¿Y saben? Tiene razón. Sobre todo buenas

opciones en México.

En fin. Me di a la tarea de buscar

algunas posibilidades. Aclaro que no sé si estos cursos se dan en nuestro país

o no y que no he tomado ninguno de ellos. Tómenlo como una lista y ustedes vean cuál les parece mejor.

Curso

del EC-Council: “Certified

Secure Programmer”. Aunque su curso de “Ethical Hacker” del

EC-Council no me pareció tan bueno por estas razones,

le doy un voto de confianza a este curso.

Curso

de OffSec (creadores de BackTrack): “Offensive

Security Web Expert”. Cuando estos señores dicen “hands-on”, en verdad lo es y no creo que

les vaya a disgustar, son garantía de ofrecer excelentes cursos.

Curso

del SANS: “Secure Coding in Java/JEE:

Developing Defensible Applications”. El SANS tiene

reputación por hacer buenos cursos en general.

http://www.sans.org/event/sans-2013/course/secure-coding-java-jee-developing-defensible-applications

Curso del SANS: “Secure

Coding in .NET: Developing Defensible Applications”. Como

ya dije, el SANS tiene Buena reputación de ofrecer cursos técnicos y de

calidad.

Curso de “Web Application Security

Training” de WhiteHatSec. En dicha empresa labora Jeremiah

Grossman, un experto de seguridad reconocido por su labor en seguridad en

aplicaciones por lo que estimo que sus ofertas pueden ser atractivas.

Curso del CERT (SEI Training): “Secure Coding in C and C++”.

Supongo

que por venir del CERT de EUA debe de ser bueno. Subrayo la palabra “supongo”.

Revisen bien su oferta.

Curso tipo “eLearning” de VeraCode: “Application

Security eLearning”. Veracode tiene buenos productos competitivos

para seguridad en aplicaciones. Supongo que estos cursos deben estar bien. Subrayo

la palabra “supongo”.

Catálogo

de cursos de

SecureCodingAcademy. Dudé en enlistar aquí a estos cursos. Nunca había

escuchado de esta “academia”, así es que revisa bien las condiciones de los

cursos y los temarios. Y tal vez comentarios (buenos y malos) en Internet antes de adquirir uno de estos.

Bueno,

hasta aquí mi lista. ¿Tú conoces algunos buenos cursos para desarrollar

programas seguros? ¿Sabes de alguno que se imparta en nuestro país y que lo

recomiendes? Codificar de manera segura no es una cuestión trivial. Y aunque existen

varios libros y sitios en donde se pueda aprender este arte, algunos prefieren

los cursos.

Suscribirse a:

Comentarios (Atom)